Entendendo e mitigando a vulnerabilidade Follina (CVE-2022-30190)

No dia 27 de maio de 2022, uma nova vulnerabilidade de dia zero (zero-day) foi catalogada pela comunidade de segurança. Essa ameaça, que possui o score CVSS de 7.8, considerado de alto risco, permite a execução remota de códigos na máquina da vítima e, até o momento da publicação deste artigo, nenhuma correção oficial está disponível. Entretanto, algumas providências podem ser tomadas para evitar danos causados por esse ataque.

O problema está na ferramenta de diagnóstico de suporte da Microsoft (MSDT, do inglês Microsoft Windows Support Diagnostic Tool). Tecnicamente, o processo de exploração dessa vulnerabilidade não é complexo, o atacante incorpora um link malicioso em um documento do Microsoft Word, que é enviado para sua vítima. Ao abrir o documento, o software realiza uma requisição que invoca a ferramenta de diagnóstico MSDT, automaticamente executando o código informado arbitrariamente.

Um atacante pode se aproveitar dessa falha para executar códigos maliciosos com as mesmas permissões da aplicação, podendo realizar a instalação de programas, exfiltração (vazamento) de dados, modificação de arquivos, download de artefatos maliciosos (como ransomwares) e até mesmo a criação de contas de usuários. Confira abaixo uma demonstração na qual foi possível obter um em uma máquina Windows 10 atualizada.

Se protegendo da CVE-2022-30190

Como citado anteriormente, nenhum patch oficial para mitigação da vulnerabilidade foi disponibilizado até o momento. Entretanto, o Windows Defender 1.367.719.0 e versões superiores já possuem detecções para esse ataque, mais especificamente com as seguintes assinaturas:

- Trojan:Win32/Mesdetty.A

- Trojan:Win32/Mesdetty.B

- Behavior:Win32/MesdettyLaunch.A

- Behavior:Win32/MesdettyLaunch.B

- Behavior:Win32/MesdettyLaunch.C

Mesmo com essas assinaturas catalogadas, atacantes podem fazer uso de técnicas para burlar os mecanismos de defesa do Windows. Dessa forma, é indicado desabilitar o protocolo de URL do MSDT até que se tenha uma solução definitiva. Para isso, os seguintes procedimentos devem ser realizados:

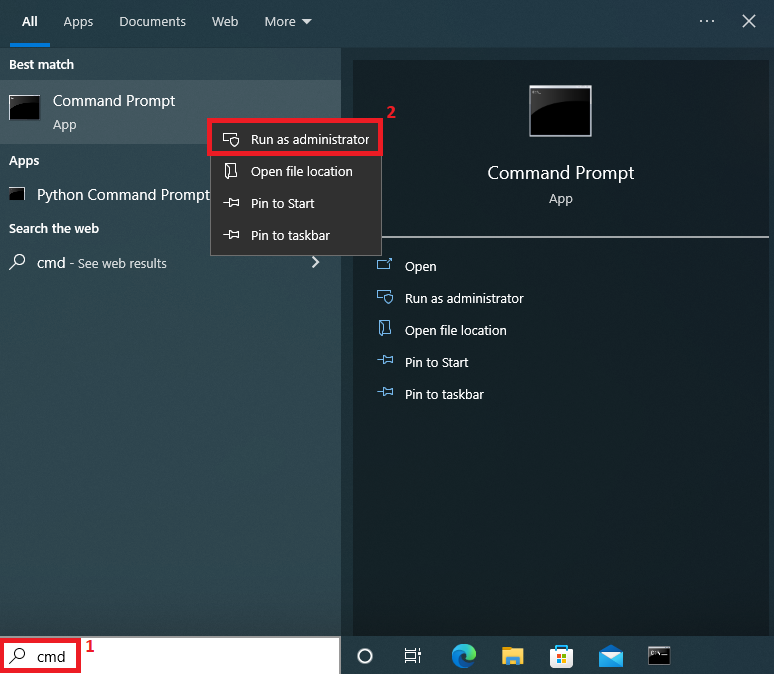

- Abra um prompt de comando com privilégios administrativos:

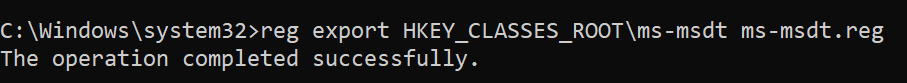

- Faça um backup do registro do Windows com o comando

reg export HKEY_CLASSES_ROOT\ms-msdt ms-msdt.reg:

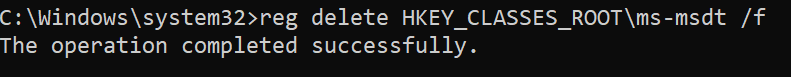

- Delete a chave relacionada ao MSDT com o comando

reg delete HKEY_CLASSES_ROOT\ms-msdt /f:

Observação: para reverter esse procedimento, restaure o arquivo de backup com o seguinte comando: reg import ms-msdt.reg.

Vale lembrar que, dependendo do seu ambiente, o protocolo de URL do MSDT pode ser usado legitimamente. Isso precisa ser considerado antes de você aplicar essa solução de contorno para o CVE-2022-30190.

A vulnerabilidade Follina viabiliza explorações de alto impacto, que podem prejudicar significativamente as operações da sua organização, seja pela execução de malwares a partir dessa falha ou eventuais vazamentos de dados. Enquanto um patch oficial não for liberado, as medidas supracitadas podem ser adotadas para mitigar a execução de códigos via MSDT. Ademais, cabe ao time de segurança orientar os demais colaboradores a respeito de medidas de proteção essenciais, como a de sempre suspeitar de arquivos baixados de fontes externas.